Криптографическое шифрование данных — это обратимое кодирование данных, выполняемое с помощью специального алгоритма (ключа). В настоящее время существует масса алгоритмов шифрования, которые имеют высокую криптографическую стойкость, то есть для расшифровки требуется значительный объём времени и ресурсов.

Средства криптографической защиты (СКЗИ) представляют собой программные решения, которые используются для шифрования данных при обмене информацией и её хранении. Так, СКЗИ нужны для доверенного хранения документов или передачи информации по защищенным каналам связи. Например, бухгалтерия отправляет счета-фактуры, отчеты и другие важные документы в госорганы при помощи криптографических средств защиты. Или аналогичным образом дешифрует ответы от контрагентов и протоколов от ФНС, ПФР, ФСС и других инспекций.

Виды СКЗИ

Есть два вида средств криптографической защиты, которые используются повсеместно: это отдельно устанавливаемое ПО и программы, заранее «вшитые» в устройство-носитель (например, USB-токен).

К первому виду относятся программы, которые можно поставить на большинство операционных Windows-систем, включая серверные версии, а также UNIX-подобные ОС:

- КриптоПро CSP;

- Signal-COM CSP;

- VipNet CSP.

Эти СКЗИ прошли сертификацию в соответствии с актуальным государственными стандартами и надёжно работают в компаниях разного уровня. Главной особенностью такого ПО является необходимость покупать лицензию на каждое новое устройство.

Ко второму виду СКЗИ, встроенных в носитель, относят:

- Рутокен ЭЦП;

- Рутокен ЭЦП 2.0;

- JaCArta SE.

Небольшие токены частично решают проблему удобства эксплуатации СКЗИ. Достаточно обеспечить устройству доступ к сети — процесс шифрования и дешифровки будет идти внутри носителя, не требуя установки дополнительного программного обеспечения.

Кроме того, существуют комбинированные решения.

Ограничения в работе с СКЗИ

Особенностью использования средств криптозащиты информации является плохая (а чаще полная) несовместимость разных средств друг с другом. Использовать КриптоПро CSP и VipNet CSP на одном компьютере не получится — обязательно пойдут сбои и станут появляться ошибки. Поэтому при работе с разными СКЗИ настоятельно рекомендуем использовать разные компьютеры.

Как используют СКЗИ в работе

Алгоритм использования СКЗИ при работе с информацией выглядит примерно следующим образом:

- Пользователь формирует один или несколько документов, которые нужно переслать с использованием алгоритмов шифрования.

- Используя ключ и выбранное средство защиты криптографической информации, пользователь документ, добавляя к нему файл цифровой подписи, после чего данные отправляются получателю.

- Получатель расшифровывает файл с помощью СКЗИ и проверяет, не вносились ли в зашифрованный документ изменения.

Именно обеспечение целостности и невзламываемости документов после подписания их электронной подписью и есть одна из основных задач СКЗИ. Создание электронных подписей, проверка их подлинности, зашифровка и дешифровка данных — всё это необходимо для гарантированно безопасного обмена ценными документами.

Типы криптографии

Поскольку СКЗИ используют криптоалгоритмы, может возникнуть вопрос: а какие вообще существуют типы криптографии? Их три:

С закрытым ключом

Криптография с закрытым ключом предполагает, что отправитель и получатель будут использовать один и тот же ключ для шифрования и расшифровки данных. Поэтому этот тип криптографии часто называют симметричным. Он считается наиболее простым.

Ключ, разумеется, должен быть только у отправителя и получателя. Он используется в шифре во время шифрования данных. Поэтому человек, который знает секретный ключ, может расшифровать данные. Как правило, такая криптография используется для шифрования данных на носителях, так как передача секретного ключа может привести к его компрометации. Среди известных алгоритмов симметричной криптографии можно вспомнить AES, DES и шифр Цезаря.

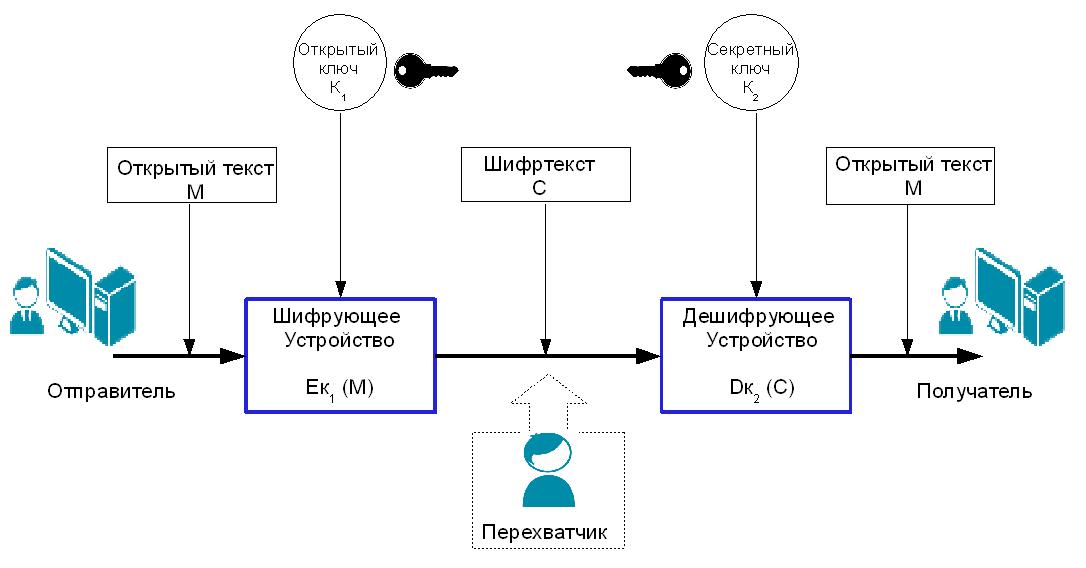

С открытым ключом

Криптография с открытым ключом предполагает наличие двух ключей — один для шифрования данных, другой для их расшифровки. По отдельности они бесполезны, так как ключом шифрования расшифровать сообщение не получится.

Открытый (публичный) ключ находится в свободном доступе и может быть использован любым человеком. Закрытый (секретный) ключ хранится только у владельца. Среди известных алгоритмов асимметричной криптографии можно вспомнить ECC, протокол Диффи-Хеллмана, DSS.

С хеш-функциями

Криптография с хешированием предполагает использование необратимых односторонних функций, которые не позволяют восстановить исходное сообщение. Хеширование — это способ преобразования информации в строку фиксированной длины. Для каждой процедуры хеширования в идеале должен получаться уникальный хеш. И единственный спосовзломать хеш — использовать все возможные варианты, пока не получится точно такой же хеш.

Хеширование используется для хэширования важных данных (паролей, например) и в сертификатах. Среди известных алгоритмов хеширования можно вспомнить MD5, CRC, SHA-1, SHA-2 и SHA-3.