Для защиты персональных данных в облачных хранилищах применяют разные методы шифрования, которые учитывают особенности хранения, передачи и обработки этих данных. Из этой статьи вы узнаете, что такое компьютерное шифрование, как развивалось, а также какие международные методы и практики шифрования существуют.

История компьютерного шифрования

Шифрование данных — это не новое понятие. Оно уходит корнями в древние времена, когда использовались простые шифры, такие как шифр Цезаря (замена каждой буквы на букву, смещённую на фиксированное количество позиций). Но настоящая эволюция началась в XX веке, когда технологии позволили сделать вычислительную технику более производительной и сложной.

Получилось, что примерно каждые 10 лет обновлялись технологии шифрования. И выглядело это следующим образом.

Ранняя эра (до 1970-х)

- Enigma — электромеханическая шифровальная машина, широко использовавшаяся Германией во Второй мировой войне. Основывалась на роторных шифрах.

- One-Time Pad (OTP) — теоретически ненарушимый метод шифрования данных, если случайный ключ используется лишь 1 раз. Метод сложно реализуем на практике из-за требований к секретности ключа и его длине.

Появление компьютерного шифрования (1970-е)

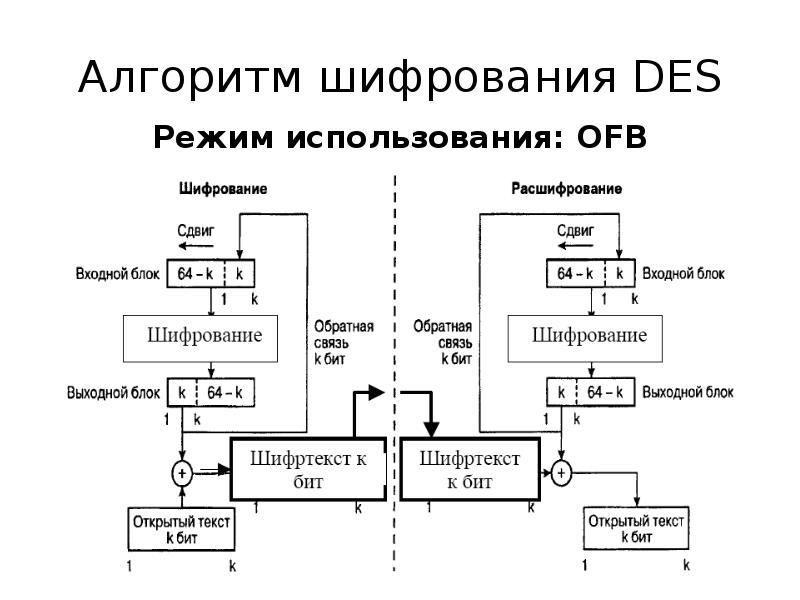

- Data Encryption Standard (DES) — разработанный IBM и утверждённый в 1977 году официальный стандарт шифрования в США. Использовался 56-битный ключ, что в те времена считалось безопасным. Однако к концу 90-х годов из-за слишком короткой длины ключа его взломали, а DES признали уязвимым стандартом.

- Метод Диффи-Хеллмана (1976) — это первый способ безопасного обмена секретными ключами через незащищённый канал. Он позволяет двум сторонам сгенерировать общий симметричный ключ для шифрования, даже если канал передачи данных уязвим для перехвата.

Эпоха асимметричного шифрования (1980-е)

- Rivest-Shamir-Adleman (RSA ) — представленный в 1977 году алгоритм, который использует пару ключей: публичный и приватный. Его защищённость обусловлена сложностью разложения больших чисел на простые множители. RSA до сих пор используют для шифрования данных и создания цифровых подписей.

- Triple DES (3DES) — модернизированная версия DES, в которой для повышения безопасности используются три ключа. Метод стал известен в 1978 году. Применяется там, где полная замена на AES невозможна.

- Эллиптические кривые (Elliptic Curve Cryptography, ECC) — предложены в 1985 году. Предлагают аналогичный RSA уровень безопасности, но с ключами меньшей длины, за счёт чего считаются более эффективными.

Развитие стандартов (2000-е)

Advanced Encryption Standard (AES), принятый в 2001 году вместо устаревшего DES, — это современный стандарт шифрования, который обеспечивает высокую безопасность, используя ключи длиной 128, 192 или 256 бит. Он построен на алгоритме Rijndael и используется для защиты данных в современных приложениях.

Наше время (2010-е и далее)

Постквантовое шифрование обещает стать реальностью. Квантовые компьютеры способны взломать алгоритмы вроде RSA и ECC, используя алгоритм Шора для быстрого разложения чисел на множители. Поэтому сейчас идёт активная работа над новыми стандартами шифрования, устойчивыми к квантовым атакам.

Методы шифрования, используемые для защиты данных

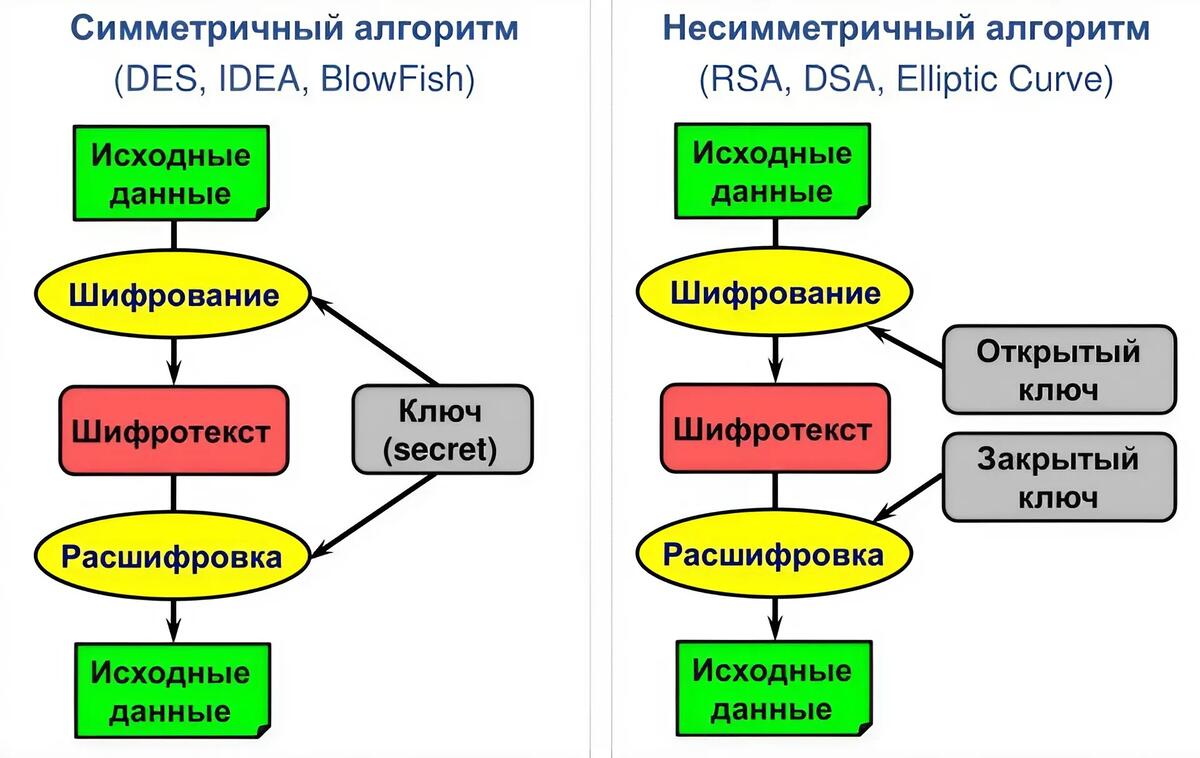

Какие алгоритмы и технологии используются для защиты данных?Симметричное шифрование

Способ защиты данных, в котором один и тот же ключ применяется для шифрования и расшифровки. Благодаря высокой скорости и эффективности шифрования активно используется для работы с большими объёмами данных. Примеры популярных алгоритмов:

- Advanced Encryption Standard (AES ) — популярный метод, особенно в облачных сервисах. Поддерживает ключи длиной 128, 192 и 256 бит. Работает в режимах AES-CBC, AES-GCM и AES-CTR. Режим AES-GCM предпочтителен, так как он дополнительно проверяет целостность данных.

- ГОСТ Кузнечик (ГОСТ Р 34.12-2015) — российский аналог AES с 256-битными ключами и 128-битными блоками. Используется для соблюдения российских стандартов безопасности.

Асимметричное шифрование

Асимметричное шифрование — это метод, где используются два разных ключа: публичный для шифрования и приватный для расшифровки. Примеры популярных алгоритмов:

- Rivest-Shamir-Adleman (RSA) применяют для защиты данных и цифровых подписей. Он поддерживает ключи длиной 2048 и 4096 бит, но лучше подходит для шифрования небольших объёмов данных, таких как симметричные ключи в гибридных системах.

- Эллиптические кривые (ECC) — шифрование на основе эллиптических кривых. Оно обеспечивает ту же безопасность, что и RSA, но с меньшими ключами (например, 256-битный ключ ECC аналогичен 3072-битному RSA). Этот метод особенно эффективен для мобильных устройств и IoT, где важна производительность.

Гибридное шифрование

Гибридное шифрование предполагает использование симметричного и асимметричного метода, для достижения высокого уровня безопасности при сохранении скорости шифрования и расшифровки. Как это работает:

- Данные сначала шифруются быстрым симметричным алгоритмом (например, AES).

- Ключ, использованный для шифрования, защищается с помощью асимметричного метода (например, RSA).

- Зашифрованный ключ передаётся вместе с зашифрованными данными, чтобы другая сторона могла их расшифровать.

Методы управления ключами (Key Management)

Эффективное управление ключами шифрования критично для безопасности данных. Основные методы шифрования данных:

- HSM (Hardware Security Module): аппаратные устройства для безопасного хранения ключей.

- KMS (Key Management Service): облачные сервисы для управления ключами.

- BYOK (Bring Your Own Key): клиенты могут использовать свои ключи для шифрования.

- HYOK (Hold Your Own Key): клиенты полностью контролируют свои ключи вне облака.

Шифрование данных в облаке: стандарты и практики

Какие подходы к шифрованию данных в облаке получили наибольшее распространение?

- Server-Side Encryption. Облачный провайдер сам шифрует данные перед их сохранением. Данные шифруются с помощью ключей, управляемых провайдером, обычно AES-256. Это простой и автоматизированный способ защиты данных. Второй подход: пользователи сами предоставляют ключи для шифрования. Облачный провайдер никогда не сохраняет эти ключи, но использует их для шифрования данных на сервере.

- Client-Side Encryption. Данные шифруются до передачи в облако, что гарантирует, что облачный провайдер никогда не имеет доступа к расшифрованным данным.

- End-to-End Encryption. Полное шифрование данных от отправителя до получателя. Обычно используется в мессенджерах (например, Signal, WhatsApp). В облаке может применяться для защиты чувствительных данных в SaaS-приложениях.

Если рассматривать протоколы и методы защиты данных в облаке, то можно назвать следующие:

- Transport Layer Security (TLS). TLS 1.3 улучшает защиту и устраняет уязвимости предыдущих версий (например, отказ от устаревших алгоритмов, таких как RC4 и SHA-1).

- IPsec VPN. Часто используется для подключения к облачным VPC (Virtual Private Cloud), обеспечивая шифрование на уровне сетевого протокола.

- Homomorphic Encryption. Позволяет выполнять вычисления над зашифрованными данными без их расшифровки. Применяется в случаях, когда важна конфиденциальность данных (например, в финансовых расчётах и медицинских исследованиях).

Отдельно опишем российские стандарты шифрования. В России защита чувствительных данных регулируется рядом нормативных актов, в том числе ФЗ-152 «О персональных данных» и требованиями ФСТЭК и ФСБ. Но из-за чрезмерной сложности и высокой стоимости реализации многим компаниям невыгодно или даже не под силу организовать работу ИТ-инфраструктуры таким образом, чтобы она соответствовала требованиям российского законодательства. В таком случае можно обратиться за помощью к провайдерам облачных услуг, которые готовы предложить готовое защищённое решение, соответствующее требованиям российского законодательства. Например, «Облако ФЗ-152».

Алгоритмы шифрования по ГОСТ Р 34.12-2015 4:

- ГОСТ Кузнечик — российский стандарт блочного шифрования, похожий на AES. Использует блочный шифр с длиной блока 128 бит и ключами длиной 256 бит (более современный и рекомендуемый алгоритм для новых систем.).

- Magma (ГОСТ 28147-89) — устаревший алгоритм, но всё ещё используется для совместимости.

- ГОСТ Р 34.11-2012 — стандарт хеширования данных, аналог SHA-256, использует длину хеша 256 и 512 бит (Стрибог).

Если взять ГОСТ Р 34.10-2012, то он используется для создания цифровых подписей. Основывается на эллиптических кривых и схож с международным стандартом ECDSA.

Важно подчеркнуть, что все решения по шифрованию должны быть сертифицированы по требованиям ФСБ или ФСТЭК. Наиболее известны решения КриптоПро, VipNet (его можно не покупать, а арендовать напрямую у Cloud4Y).

Аппаратное шифрование данных

Также стоит упомянуть аппаратное шифрование данных — это метод защиты информации, в котором шифрование и расшифровка выполняются специальным оборудованием, а не программным обеспечением. Такие устройства интегрированы в аппаратные компоненты, например, жесткие диски, SSD, процессоры или выделенные криптографические модули (HSM).

Шифрование осуществляется напрямую на уровне аппаратного устройства с использованием встроенных процессоров или сопроцессоров, что обеспечивает высокую производительность и снижает нагрузку на основное оборудование. Такие решения необходимы для защиты конфиденциальных данных в корпоративных системах, обеспечения соответствия требованиям законодательства и стандартам (например, PCI DSS), ускорения выполнения криптографических операций в облачных средах.

Преимущества аппаратного шифрования:

- Высокая скорость: благодаря аппаратной реализации криптографических алгоритмов.

- Безопасность: ключи хранятся в аппаратной среде и недоступны для внешних атак.

- Простота: не требует установки дополнительных программ или настройки софта.

В России разработано несколько продуктов аппаратного шифрования, соответствующих отечественным стандартам безопасности (ГОСТ, ФСБ, ФСТЭК). Назовём наиболее известные:

Аппаратные модули безопасности (HSM)

- КриптоПро HSM: российский модуль для работы с ключами и криптографическими операциями. Соответствует требованиям ФСБ и ФСТЭК, поддерживает алгоритмы ГОСТ.

- Рутокен HSM: компактный аппаратный криптографический модуль для хранения ключей и выполнения операций шифрования, подписей и аутентификации.

USB-токены

- Рутокен ЭЦП: USB-токены с поддержкой российских алгоритмов ГОСТ для цифровой подписи и шифрования.

- JaCarta: токены для защиты данных, идентификации пользователей и работы с электронной подписью.

Шифрующие устройства для передачи данных

- Вектор-2М: устройство для шифрования голосового и IP-трафика, сертифицированное ФСБ.

- Криптон-4: система для шифрования сетевых соединений по стандартам ГОСТ.

Методы шифрования данных в облачных хранилищах постоянно развиваются, чтобы соответствовать требованиям законодательства, а также обеспечивать актуальный уровень безопасности. Выбор конкретного метода шифрования зависит от множества факторов, включая требования регуляторов, производительность и уровень безопасности.

Облачные провайдеры предлагают разнообразные инструменты для защиты данных, но ответственность за безопасность лежит не только на провайдере облачных услуг, но и на компании, использующей виртуальные решения.